В популярной библиотеке OpenSSL найдена серьезная уязвимость, которая коснулась огромное количество хостинг-провайдеров. Данная уязвимость позволяет злоумышленнику расшифровать данные передаваемые с помощью SSL/TLS.

Многие хостинг-провайдеры уже обновили OpenSSL на всех своих серверах и закрыли уязвимость, но остается большая доля компаний, которые не настолько серьезно относятся к безопасности.

Если вы используете shared-хостинг, то вам необходимо обратиться к вашему хостинг-провайдеру и узнать какую версию библиотеки OpenSSL они используют на их площадках. Это относится не только к серверу, где непосредственно находится ваш сайт, но и серверы с панелью управления сайтом, биллингом и прочее.

Если же вы работаете с VPS-хостингом или с выделенными серверами, то обновить библиотеку вам скорее всего придется самостоятельно.

Обновление OpenSSL на Ubuntu или Debian Linux

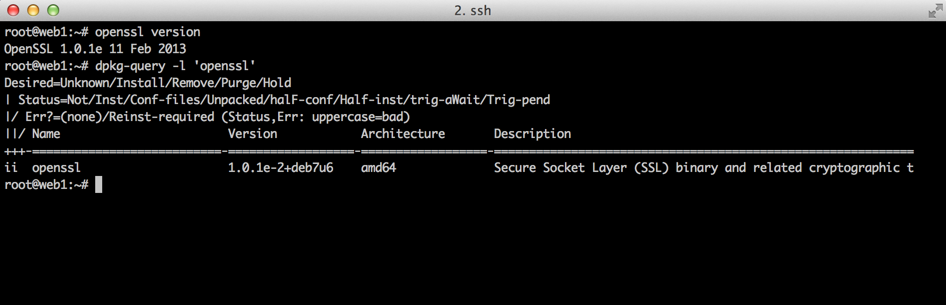

Уязвимая версия библиотеки OpenSSL — 1.0.1 до 1.0.1f. Уязвимость устранена в версии 1.0.1g. Большинство дистрибутивов Linux уже выпустили соответствующие обновления библиотеки, либо патч к уязвимой версии. Узнать версию библиотеки OpenSSL можно через SSH с помощью команды:

$ openssl version OpenSSL 1.0.1e 11 Feb 2013

Чтобы обновить библиотеку OpenSSL на Debian Linux, Ubuntu Linux и других дистрибутивах использующие менеджер пакетов apt-get можно с помощью:

$ apt-get update $ apt-get upgrade openssl

Обновленный пакет OpenSSL на Debian Wheezy

После обновления библиотеки вам необходимо вручную перезагрузить некоторые службы, которые используют OpenSSL, например postfix, apache, nginx, sshd, php5-fpm и другие. Чтобы убедиться в том, что ваша версия OpenSSL больше не уязвима, можете уточнить название установленного пакета:

$ dpkg-query -l 'openssl' ||/ Name Version Architecture Description +++-=======================================-========================-========================-=================================================================================== ii openssl 1.0.1e-2+deb7u6 amd64 Secure Socket Layer (SSL) binary and related cryptographic tools

В данном случае видна версия пакета 1.0.1e-2+deb7u6, это как раз патч для уязвимой версии 1.0.1e в дистрибутиве Debian. Если вы не ставили ограничение на использование только стабильных пакетов Debian, то OpenSSL у вас обновится до версии 1.0.1g. Если вы работаете с дистрибутивами Fedora или CentOS, воспользуйтесь утилитами yum и rpm. Для SUSE Linux используйте zypper.

В качестве дополнительной меры после обновления библиотеки, советуем так же перегенерировать все ключи и отозвать старые ключи, поскольку они могли быть скомпроментированы. Подробности об уязвимости Heartbleed в библиотеке OpenSSL вы можете узнать на сайте heartbleed.com.