Самой частой причиной взлома сайтов на WordPress является слабый пароль, который легко перебрать с помощью словаря или путем полного перебора. Не секрет, что даже сложные и надежные пароли можно перебрать, хотя на это может уйти много времени. Защитить свой сайт на WordPress от полного перебора паролей поможет плагин Limit Login Attempts.

Настройка плагина Limit Login Attempts

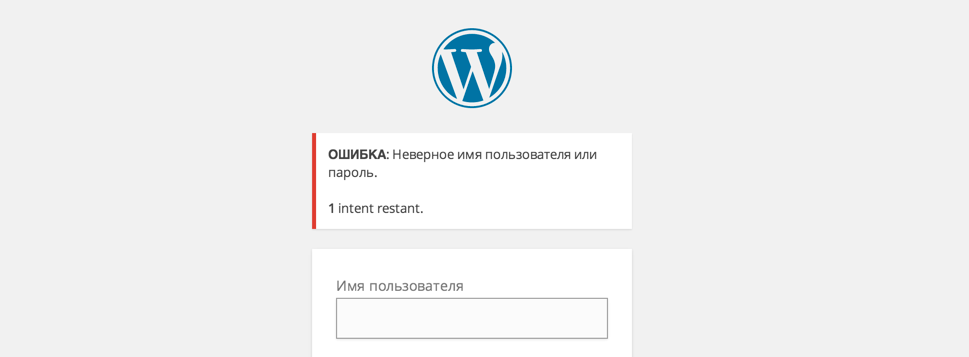

После активации Limit Login Attempts, при неудачной попытке входа в панель администрирования WordPress, плагин запомнит IP адрес пользователя и через определенное количество попыток заблокирует его на время. Число попыток и время блокировки легко меняется в настройках плагина.

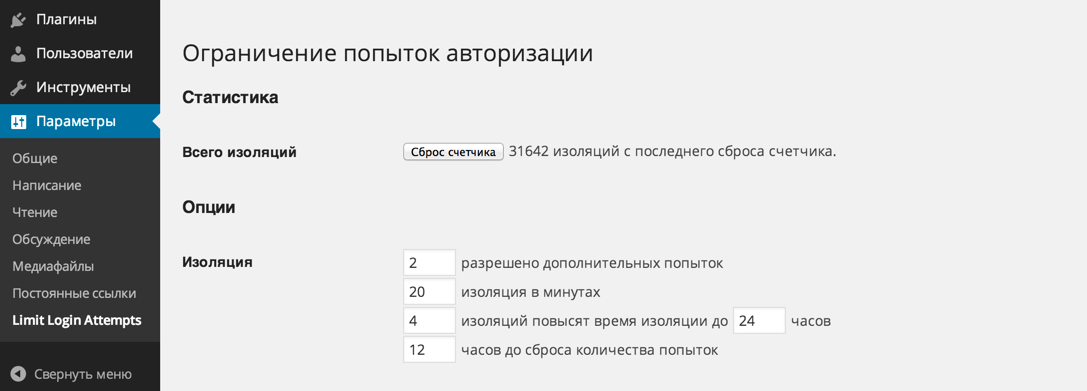

В настройках так же можно увидеть суммарное количество блокировок, и журнал блокировок с указанием IP адреса и имени пользователя. Этот список покажет вам какие имена пользователя лучше не использовать для вашей установки WordPress: admin, administrator, support и т.д.

При блокировки IP адреса злоумышленника, Limit Login Attempts отправит уведомление администратору сайта на электронную почту.

Неудачная попытка авторизации с Limit Login Attempts

Когда вы работаете с WordPress в режиме сети (мультисайт), не забывайте активировать данный плагин для всей сети, а не только для одного или нескольких сайтов. Кстати, блокировка так же действует при попытке перебора пароля с помощью протокола XML-RPC, если он у вас активен.

Стоит отметить, что данный плагин работает исключительно по IP адресам и не поможет, если перебор паролей на вашем сайте происходит с помощью крупной сети ботов, где используется огромное количество разных IP адресов.

Если вы ищите дополнительные средства защиты вашей панели администрирования WordPress, установите двойной фактор аутентификации (например с помощью Google Authenticator). Подробности в нашей статье: Основы безопасности WordPress.

Плагин Limit Login Attempts распространяется бесплатно под свободной лицензией GPL в официальной директории WordPress.org. Скачать и активировать плагин можно не покидая вашу панель администрирования в разделе Плагины → Добавить новый.