Сложность пароля — важный элемент в защите вашего сайта от взлома, но даже самый сложный пароль можно подобрать методом перебора, вопрос лишь во времени.

Ранее мы рассматривали плагин Limit Login Attempts и серверную утилиту fail2ban для защиты WordPress от перебора. Мы также упоминали сервис BruteProtect, который теперь стал частью популярного плагина Jetpack.

В Jetpack версии 3.4 появился новый модуль Jetpack Protect:

Активация модуля Jetpack Protect

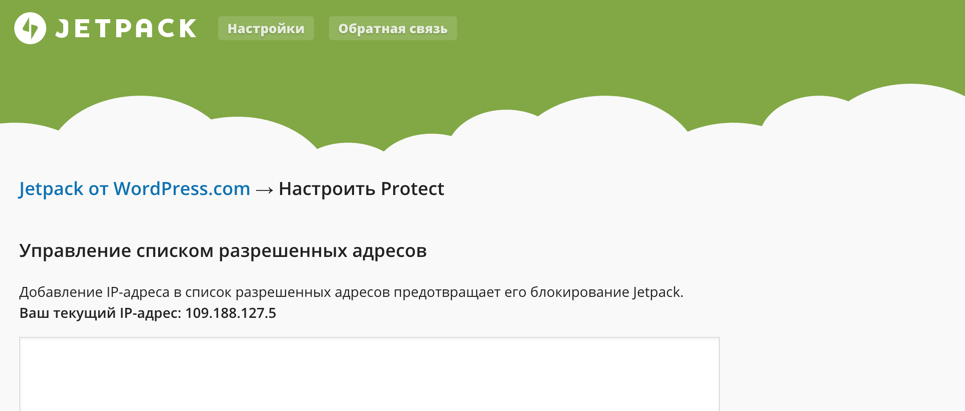

Данный модуль основан на сервисе BruteProtect. Он защищает форму входа в WordPress от перебора паролей, но в отличие от локальных плагинов и сервисов (например Limit Login Attempts и fail2ban), Jetpack Protect работает на уровне сети WordPress.com.

Такой подход дает несколько преимуществ. Например на вашем сервере больше нет необходимости хранить и обрабатывать большой объем данных о попытках входа. А при попытке входа на ваш сайт, Jetpack Protect использует данные со всех подключенных сайтов на глобальном уровне, а не только с одного вашего сайта.

Настройки модуля Jetpack Protect

Есть также и некоторые недостатки, например вам гораздо сложнее будет отследить, кто именно пытался перебрать ваш пароль, и соответственно заблокировать их на уровне сервера или сети.

В целом данный сервис является отличной альтернативой любого другого плагина работающего на уровне WordPress. Если же вы администрируете свой собственный сервер, то мы рекомендуем не отказываться от утилиты fail2ban.